普段使っているルーターのセキュリティ対策は大丈夫? バッファローがルーターのセキュリティー強度を「JC-STAR認証」で可視化(1/3 ページ)

昨今、ルーターや各種IoT機器を“踏み台”にしたサイバー攻撃が増加傾向にある。その手法はさまざまだが、PCやサーバ上のデータを暗号化して“身代金”を要求する「ランサムウェア」のニュースはよく耳にする。

このことを受けて、ルーターを中心に最近のIoT機器ではセキュリティーに対する取り組みをアピールするものもある……のだが、従来は機器に講じられたセキュリティー対策が適切(有効)なのか“客観的に”知る指標が存在しなかった。そこで先進国ではネットワーク機器のセキュリティー対策を評価する指標作りが進められている。

日本もご多分に漏れず、国(経済産業省)が主導する形で3月25日から「セキュリティ要件適合評価及びラベリング制度(Japan Cyber STAR:JC-STAR)」の運用を開始し、5月21日から「★1適合ラベル」の付与を開始した。

- →制度の概要(情報処理推進機構)

Wi-Fiルーターで知られるバッファローは、法人向けのWi-Fiアクセスポイント/VPNルーター/NASの計20シリーズ76型番(※1)、個人向けのWi-Fiルーターの1シリーズ3型番(※1)においてJC-STARの★1適合ラベル認証を取得した。このことを受けて同社は5月27日、JC-STAR認証制度に関するセミナーを開催した。

(※1)同一仕様でも販路や初期設定の違いで別型番となっているものを個別カウントしている

10年間増え続けてきたサイバー攻撃

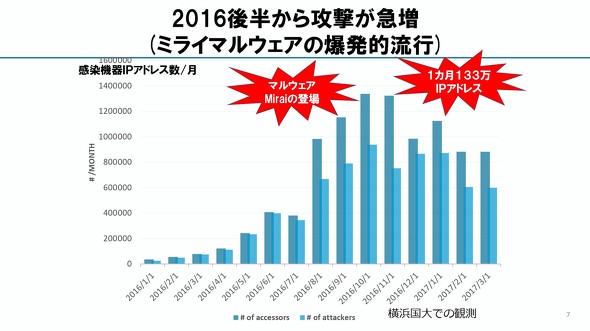

横浜国立大学大学院の吉岡克成教授(環境情報研究院)によると、IoT機器を乗っ取る形でのサイバー攻撃は2014年頃から顕著に見られるようになったという。当初は「Telnet」を介してルーターやIoT機器に“進入”するという手口が主流で、特に2016年に出現したマルウェア「Mirai(ミライ)」と、その亜種によるDDoS(分散型のDoS【サーバダウン】)攻撃はよく知られている。

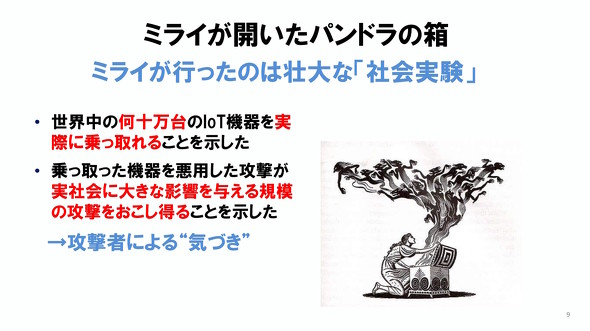

Miraiと亜種によるDDoS攻撃は、世界中の悪意を持つハッカーに「何十万台ものIoT機器を乗っ取って、実社会に大きな影響を与える規模の攻撃を起こせる」という“気付き”を与えてしまった。

ただし、日本ではMirai(と亜種)に感染したIoTデバイスがそれほど多くなく、吉岡教授の言葉を借りると「対岸の火事」という状況だった。

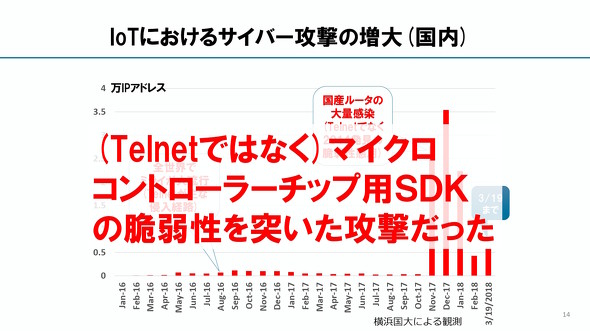

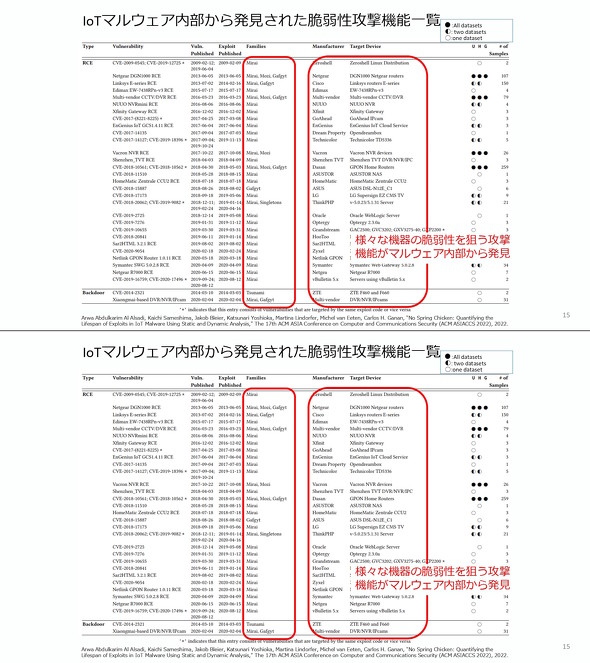

2017年頃になると、Telnetの代わりに「SSH(Secure Shell)」でIoTデバイスに侵入して行う攻撃が増え始めた。この段になると、日本でも感染/攻撃事例が増加している。また手口の多様化も進み、ソフトウェアの脆弱(ぜいじゃく)性を突いてIoTデバイスに侵入する事例も見受けられるようになった。

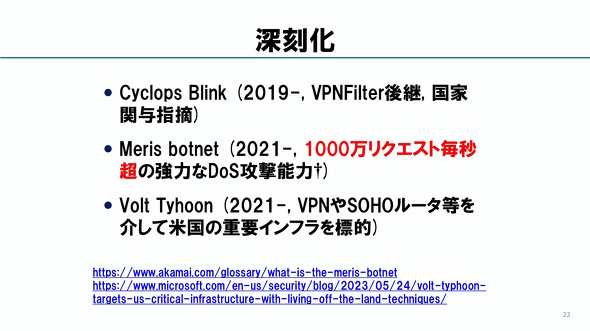

以前のIoTデバイスにおけるマルウェアは、ネットワークから切断した上で再起動を行えば消えてしまうものがほとんどだったが、2018年以降は再起動してもクリアできない(残ってしまう)ものが増えた。さらに、その攻撃の内容もよりアグレッシブになってしまい、国家の関与が疑われる事案も出てくるようになったという。

攻撃の踏み台にされるIoT機器だが、2017〜2020年の統計では全体の80%程度がルーターだったという。個人向けであろうと、法人向けであろうと、ルーターに一定のセキュリティー機能が求められるのも必然なのかもしれない。

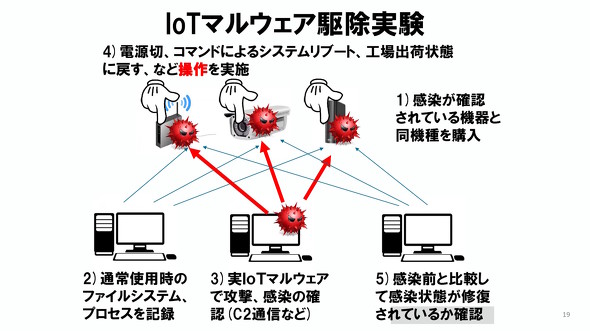

吉岡教授の研究室では、マルウェアに感染“させた”IoTデバイスのマルウェア駆除実験も行っており、以前は機器を再起動すればマルウェアのプロセスを除去できていたものの、最近は単純に再起動しても除去されない持続感染型マルウェアも多くなったという(吉岡教授の資料より)

吉岡教授の研究室では、マルウェアに感染“させた”IoTデバイスのマルウェア駆除実験も行っており、以前は機器を再起動すればマルウェアのプロセスを除去できていたものの、最近は単純に再起動しても除去されない持続感染型マルウェアも多くなったという(吉岡教授の資料より)関連記事

バッファローのWi-Fi 7ルーター「WXR18000BE10P」を試す 無線通信でも実測約9Gbps!

バッファローのWi-Fi 7ルーター「WXR18000BE10P」を試す 無線通信でも実測約9Gbps!

国内において「Wi-Fi 7(IEEE 802.11be)」の320MHz幅通信が解禁されて時間を置かずに、バッファローがWi-Fi 7ルーター「WXR18000BE10P」を発表した。本機の実力はいかほどのものか、それを支える技術を解説しつつ、実際に試してみよう。 バッファロー、10GbE接続に対応した5ポート/8ポートスイッチングLANハブ

バッファロー、10GbE接続に対応した5ポート/8ポートスイッチングLANハブ

バッファローは、10GbE接続に対応するスイッチングLANハブ計2製品を発表した。 バッファローのSOHO向け新型NAS「TeraStation TS3030シリーズ」を情シス目線で試す 中小規模ビジネスで「2.5GbE」はメリットになるのか?

バッファローのSOHO向け新型NAS「TeraStation TS3030シリーズ」を情シス目線で試す 中小規模ビジネスで「2.5GbE」はメリットになるのか?

バッファローが、小規模オフィス/SOHO向けのエントリーNASを一新した。そのパフォーマンスはいかほどか、実際にためしてみよう。 バッファローが小規模ビジネス/SOHO向けNASの新製品を発表 「キキnavi」によるリモート設定で管理をしやすく(既存機種も一部対応)

バッファローが小規模ビジネス/SOHO向けNASの新製品を発表 「キキnavi」によるリモート設定で管理をしやすく(既存機種も一部対応)

バッファローのNAS「TeraStation」の法人向けモデルに、エントリークラスの新製品が登場する。CPUの刷新により基本パフォーマンスの底上げを行った他、同社のリモート管理サービス「キキNavi」による遠隔管理にも対応していることが特徴だ。遠隔管理機能については、一部の既存モデルにもファームウェア更新によって実装される。 バッファロー、法人向けVPNルーター「VR-U」をアップデート IPv4 over IPv6接続サービスに対応

バッファロー、法人向けVPNルーター「VR-U」をアップデート IPv4 over IPv6接続サービスに対応

バッファローは、同社製法人向けVPNルーター「VR-U」シリーズのファームウェアップデートを発表した。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 10万円切りMacが17年ぶりに復活! 実機を試して分かったAppleが仕掛ける「MacBook Neo」の実力 (2026年03月10日)

- きょう発売の「MacBook Neo」、もうAmazonで割安に (2026年03月11日)

- 「MacBook Neo」を試して分かった10万円切りの衝撃! ただの“安いMac”ではなく絶妙な引き算で生まれた1台 (2026年03月10日)

- セールで買った日本HPの約990gノートPC「Pavilion Aero 13-bg」が想像以上に良かったので紹介したい (2026年03月11日)

- 新型「MacBook Air」はM5搭載で何が変わった? 同じM5の「14インチMacBook Pro」と比べて分かったこと (2026年03月10日)

- 12機能を凝縮したモニタースタンド型の「Anker 675 USB-C ドッキングステーション」が27%オフの2万3990円に (2026年03月11日)

- 3万円超でも納得の完成度 VIA対応の薄型メカニカルキーボード「AirOne Pro」を試す キータッチと携帯性を妥協したくない人向け (2026年03月12日)

- リュック1つで展示会セミナーの音響セット構築レポ 現場で得た“2.4GHz帯混信地獄”を生き抜く教訓 (2026年03月11日)

- エンスージアスト向けCPU「Core Ultra 200S Plus」登場 Eコア増量+メモリアクセス高速化+バイナリ最適化でパフォーマンス向上 (2026年03月11日)

- 最新Core Ultra X7 358Hの破壊力! 16型OLED搭載で内蔵GPUがディスクリート超え!? Copilot+ PC「Acer Swift 16 AI」レビュー (2026年03月10日)