Windowsノートパソコンを修理 「マザーボード」を交換する前に必ずやっておきたいこと(1/3 ページ)

2023年8月、筆者が愛用しているノートPC「ThinkPad X13 Gen 3」を訪問修理サービスを使って修理した。

修理の原因はThunderbolt 4(USB4)端子の不調で、マザーボード(メインボード)をまるごと交換することで問題は解消。順調に運用を続けてきた。

ところが2024年10月、この愛機に再びのトラブルが襲う。突然電源が切れるようになってしまったのだ。症状は異なるものの、おそらく今回も原因はマザーボード。今回も訪問修理を依頼した……のだが、修理前に前回とは異なる“課題”を抱えることになった。最悪、あらゆるデータの消失も避けられなかったのだが、事前に“対策”をしていたことを思い出し、事なきを得た。

そこで今回、マザーボード交換を伴う故障に備えて、Windows PC(特にメーカー製)において備えておくべきことを記しておこうと思う。

メーカー製Windows PCは「暗号化」されている

今回抱えた課題は、ずばりPCの「暗号化」だ。

Windows 11のPro/Enterprise/Educationエディションでは、OS標準で「BitLocker」によるストレージ暗号化を利用できる。特に持ち運ぶ機会の多いノートPCやポータブルストレージの場合、BitLockerを利用することでストレージが盗難された際にデータを盗み取られるリスクを軽減できる。

一方で、同じWindows 11でもHomeエディションではBitLockerを利用できない……のだが、代わりに一定の要件を満たしたデバイスにおいて「デバイスの暗号化」を利用できる。これはOSの起動に使うストレージや固定ストレージに対してBitLocker暗号化を行う機能で、以下の要件を“全て”満たすと利用可能だ。

- PCにTPM(またはMicrosoft Plutonプロセッサ)が搭載されており、有効化されている

- UEFI(BIOS)で「セキュアブート」が有効である

- 内蔵ストレージに「Windows RE(Recovery Environment)」用領域がある

- 「Microsoftアカウント」または「Azure Active Directory(Azure AD)アカウントでログイン」でサインイン(ログイン)している(※1)

(※1)プリインストールPCを除く(詳細は後述)

こう聞くと「Homeエディション以外のBitLockerと何が違うのか?」という話となるのだが、デバイスの暗号化ではPC本体外にあるストレージの暗号化(BitLocker To Go)を行えない。また、内蔵ストレージは原則として一律で暗号化されるので、個別のストレージの暗号化が行えない。

- →Windowsでのデバイス暗号化(Microsoft)

自分のPCでデバイスの暗号化が利用できるかどうかは、以下のいずれかの手順で確認できる。

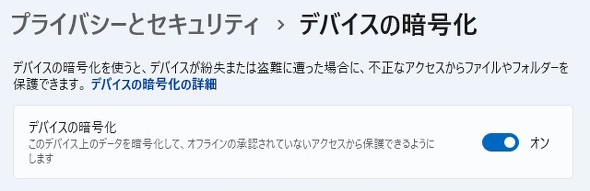

- 「設定」で確認する方法

- 「設定」を開く

- 「プライバシーとセキュリティ」を開く

- 「デバイスの暗号化」を開く

- 「デバイスの暗号化」のオン/オフスイッチを操作できる状態か確認する

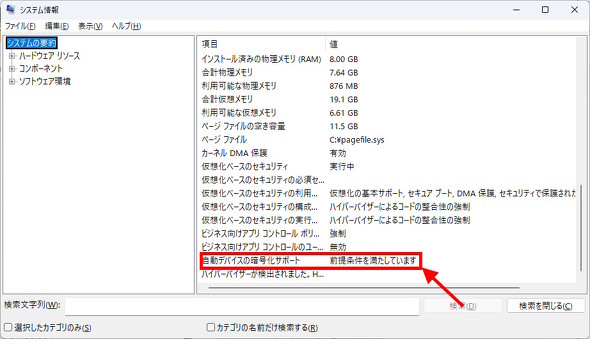

- 「システム情報」アプリ(msinfo32.exe)で確認する方法

- システム情報を管理者として実行する

- 「自動デバイスの暗号化サポート」が「前提条件を満たしています」となっているか確認する

話が少しそれてしまったが、Windows 10/11をプリインストールするPCは、デバイスの暗号化が標準で有効化される。暗号化は初期セットアップが完了したタイミングで開始され、MicrosoftアカウントまたはAzure ADアカウントでログインすると保護が自動で有効になる。一方、初期セットアップをローカルアカウントで行った場合は「保護の一時中断」状態となり、当該ローカルアカウントをMicrosoftアカウント/Azure ADアカウントとひも付けた段階で「保護の再開」(≒暗号化)が行われる。

メーカー製Windows PCを使っている場合、この仕組みに注意が必要だ。

関連記事

遅くて容量が足りないWindowsノートPCに喝! M.2 SSDを交換するとどうなる?【準備編】

遅くて容量が足りないWindowsノートPCに喝! M.2 SSDを交換するとどうなる?【準備編】

最近のノートPCでは、内蔵ストレージとしてSSDが使われている。多くのモデルでは意外と簡単にSSDを交換できるのだが、交換に当たって考慮すべきこともある。失敗のリスクを極小化するためにも、チェックしたいポイントを確認しよう。 パソコンの修理は「訪問修理」の時代に!? 実際に試してみた結果

パソコンの修理は「訪問修理」の時代に!? 実際に試してみた結果

私事だが、手持ちの「ThinkPad X13 Gen 3」の調子が悪くなった。調子が悪くなる前に、保守サービスとして「オンサイト(訪問)修理」を追加したことを思い出し、早速修理を依頼することになった。PCの訪問修理を初めて受ける筆者は、果たしてどんな体験をすることになるのか……? 「Windows 11 Home」をおトクに「Windows 11 Pro」へアップグレードする方法

「Windows 11 Home」をおトクに「Windows 11 Pro」へアップグレードする方法

家電量販店で販売されているWindows PCのほとんどは「Windows 11 Home」をプリインストールしている。BYODなどで「Windows 11 Proじゃなきゃダメなんですけど……」と言われた場合などに備えて、「Windows 11 Pro」にアップグレードする方法を簡単に紹介しよう。 セキュリティプロセッサ「Pluton」と2021年のWindows PC

セキュリティプロセッサ「Pluton」と2021年のWindows PC

TPMを置き換えるものとなる「Microsoft Pluton」とは何か。今後のPCやWindowsに大きな影響を与えることになるプロセッサについて考察する。 ノートPCのSSDを1TBから4TBに取り替える! 税込み1万円前後のセンチュリー「M.2 NVMe SSDクローンBOX」を使ってお引っ越し【後編】

ノートPCのSSDを1TBから4TBに取り替える! 税込み1万円前後のセンチュリー「M.2 NVMe SSDクローンBOX」を使ってお引っ越し【後編】

センチュリー「M.2 NVMe SSDクローンBOX」は、税込み実売価格が1万円前後のM.2 NVMe SSD専用ディスククローニングデバイスだ。今回は、これを使ってSSDを実際に換装してみよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- きょう発売の「MacBook Neo」、もうAmazonで割安に (2026年03月11日)

- セールで買った日本HPの約990gノートPC「Pavilion Aero 13-bg」が想像以上に良かったので紹介したい (2026年03月11日)

- 10万円切りMacが17年ぶりに復活! 実機を試して分かったAppleが仕掛ける「MacBook Neo」の実力 (2026年03月10日)

- 12機能を凝縮したモニタースタンド型の「Anker 675 USB-C ドッキングステーション」が27%オフの2万3990円に (2026年03月11日)

- 3万円超でも納得の完成度 VIA対応の薄型メカニカルキーボード「AirOne Pro」を試す キータッチと携帯性を妥協したくない人向け (2026年03月12日)

- 「MacBook Neo」を試して分かった10万円切りの衝撃! ただの“安いMac”ではなく絶妙な引き算で生まれた1台 (2026年03月10日)

- エンスージアスト向けCPU「Core Ultra 200S Plus」登場 Eコア増量+メモリアクセス高速化+バイナリ最適化でパフォーマンス向上 (2026年03月11日)

- 新型「MacBook Air」はM5搭載で何が変わった? 同じM5の「14インチMacBook Pro」と比べて分かったこと (2026年03月10日)

- 出張や通勤で荷物が増えても安心な「ミレー ビジネスリュック EXP NX 20+」が27%オフの1万3865円に (2026年03月10日)

- 高音質・良好な装着感・バッテリー交換式――JBLのフラッグシップ「Quantum 950 WIRELESS」は妥協なきヘッドセットか (2026年03月12日)