野生の偽“Pokemon GO”があらわれた! 非正規のapkファイルにマルウェアが混入

マカフィー(インテルセキュリティ)の公式ブログによると、位置情報ゲーム「Pokemon GO」の二次配布された非正規apkファイルから、マルウェアが発見された。二次配布サイトでのapkファイルの入手は控え、公式マーケットでアプリが入手可能になるのを待つようにとしている。

見つかった「偽Pokemon GO」は、apkの二次配布サイト「apkmirror.com」で配布されているファイル名に酷似していたが、apkmirror.comではこのマルウェアは発見されなかった。そのため、恐らく別のサイトから配布されたものと同社のモバイルマルウェアリサーチチームは推測している。

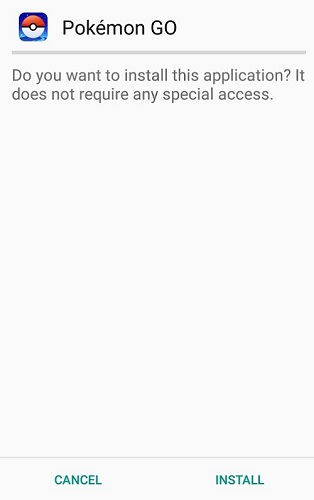

このマルウェアを最新のAndroidデバイスにインストールするときには、公式アプリと同様に特別なアクセス権限は要求されない。

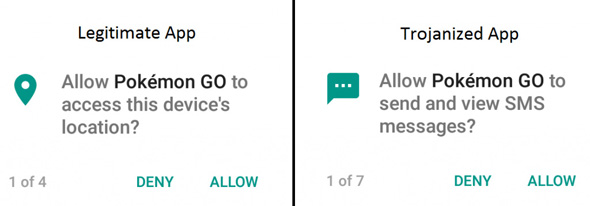

しかし公式アプリとは異なり、このマルウェアを起動するとSMSメッセージの送信や閲覧など、ゲームとは無関係のアクセス権限が要求される。

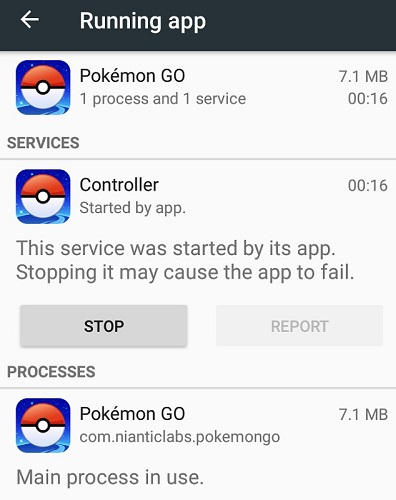

この挙動は実行時に権限を要求するAndroid 6.0以降のデバイスでの動作で、Android 5.1など古いOSではインストール時にアクセス権限が要求される。ユーザーがアクセス権限を許可するとゲームは正常に動作するが、同時にバックグラウンドで「Controller」という悪質なサービスが起動する。

このサービスは「DroidJack」(別名SandroRAT)という遠隔操作ツールによって正規のアプリに埋め込まれたものだという。DroidJackは感染したデバイス上で、SMSメッセージ・通話履歴・電話帳・ブラウザ閲覧履歴・位置情報やインストールアプリの一覧といったユーザー情報を盗み、写真撮影・ビデオ録画・通話録音やSMS送信など任意のコマンドをリモートで実行できるという。この偽Pokemon GOはトルコにあるサーバと通信し、アプリの起動情報を定期的に通知していた。

また、デバイスのスリープ状態もサーバに通知されている。これによって例えば、ユーザーに気付かれないようにブラウザで特定のリンクを開くこともできるということだ。

関連記事

パスワードからの解放――個人向けセキュリティ「マカフィー リブセーフ」2016年版

パスワードからの解放――個人向けセキュリティ「マカフィー リブセーフ」2016年版

マカフィーの2016年版個人向けセキュリティ製品「マカフィー リブセーフ」では、パスワード管理を生体認証で代替する新機能「True Key」を搭載した。 「Pokemon GO」に不安の声? Ingressベテランエージェントが抱く危機感

「Pokemon GO」に不安の声? Ingressベテランエージェントが抱く危機感

Ingressのトラブルはなぜ起きてしまう? それでもハマってしまう魅力とは? エージェントが本音で語る座談会の最終回。 ゲームのために私有地へ侵入! Ingressの迷惑エージェントの正体

ゲームのために私有地へ侵入! Ingressの迷惑エージェントの正体

Ingressにまつわるトラブルをめぐり、現役エージェントが座談会を開催。深夜や公共スペースでの活動をどう考える? ストーカーに警察沙汰も? ホントにあったIngressの怖い話

ストーカーに警察沙汰も? ホントにあったIngressの怖い話

世界中にユーザーを抱える、スマホ向け陣取りゲームIngress。現実と仮想が交わるからこそ起こるトラブルについて、現役エージェントがガチ討論!

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- KDDI、「副回線サービス」の一部を8月末に終了 “Starlink”や“00000JAPAN”などの代替手段があるため (2026年02月11日)

- 楽天モバイル+ドコモ回線がセットの格安SIM「NYCOMO(ニコモ)」 月額4928円でデータ無制限+3GB (2026年02月10日)

- ソフトバンク、短期解約を繰り返す「ホッピングユーザー」を抑制 その理由は? (2026年02月09日)

- ソフトバンク決算は過去最高売上 「純増数にはこだわらない」宮川社長が断行するモバイル事業の“大改造”とは (2026年02月10日)

- 「東京アプリ」で1.1万円分をゲット、お得な交換先はどこ? dポイント10%増量+楽天ペイ抽選が狙い目か (2026年02月05日)

- Amazonで整備済み「iPad(第8世代)」128GBモデルが3万5800円 10.2型ディスプレイ搭載 (2026年02月09日)

- Amazonで整備済み「AQUOS sense8」が9%オフで3万円以下 6GB+128GB、5000mAhバッテリー搭載 (2026年02月11日)

- 2048Wh、瞬間最大出力2400Wのポータブル電源「EcoFlow DELTA 2 Max」が25万円→9.4万円に (2026年02月10日)

- ソフトバンクが「副回線サービス」を8月24日に終了 法人への提供は継続 (2026年02月12日)

- Samsung、2月25日に「Galaxy Unpacked」開催へ 「Galaxy S26」シリーズ登場か (2026年02月11日)