Hacking Teamのスパイウェア、ジェイルブレイクされていないiPhoneにも感染

イタリアのスパイウェア販売会社、Hacking Teamのスパイウェアが、ジェイルブレイクされていないiPhoneにも感染することが確認された。7月22日にLookoutが発表した。

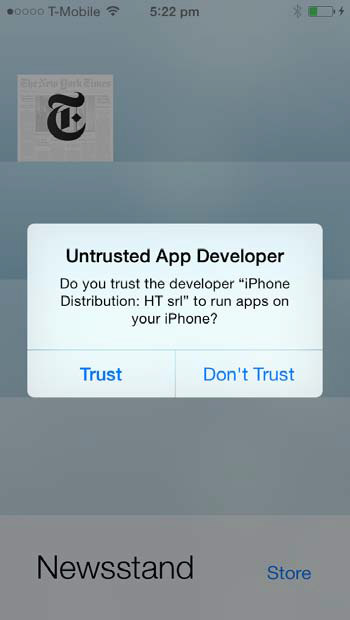

これまでHacking Team社のスパイウェアに感染するのはジェイルブレイクしたiOSデバイスに限定とされていた。しかしHacking Teamは数日前にAppleが無効にするまでAppleの企業向け証明書を所有しており、ジェイルブレイクしているかに関わらず、あらゆるWebブラウザ(ドライブバイ・ダウンロード)、フィッシングメール、その他の遠隔手段でもインストールが可能だったという。Hacking Teamは「Newsstand」アプリにスパイウェアを仕込み、この証明書を利用して多くのiOS端末にアプリを配布していたという。

Appleは悪用を防ぐため、Apple Store以外でアプリをインストールする際はユーザーに注意喚起を促すセキュリティ警告を作成していた。しかし、このセキュリティ警告を無視しているユーザーが大半だと判明している。

Hacking TeamがiOSデバイスにスパイウェアを忍び込ませる方法は、3つあると考えられている。1つはデバイスがUSB経由でMacに接続された際、OS XアプリがiOSアプリを自動的にダウンロードするケースで、古いバージョンのiOSで動作するジェイルブレイク攻撃とセットになっている。2つめがWindowsデスクトップアプリにも同様のことをするものがあること。3つめが、デバイス上でWebサイト・Eメールなどのリンクをクリックしてアプリをダウンロードすること。

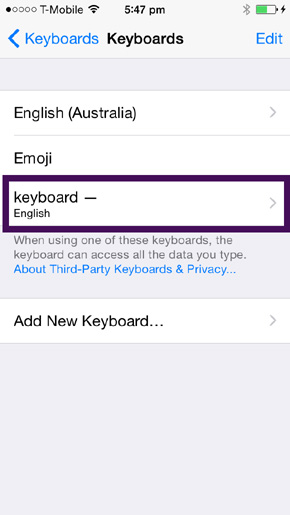

アプリがインストールされると、欲しいデータへのアクセス許可を要求。ユーザーが承認するとロケーション、カレンダー、連絡先のデータを追跡し、キーボードに打ち込まれた情報も入手する。Appleは、第三者が開発したキーボードは、パスワードフィールドとしてマークされている項目で作動できないようセーフガードを組み込んでいるが、ユーザー名、Eメールの内容、その他の機微データを盗むために悪用される恐れがある。

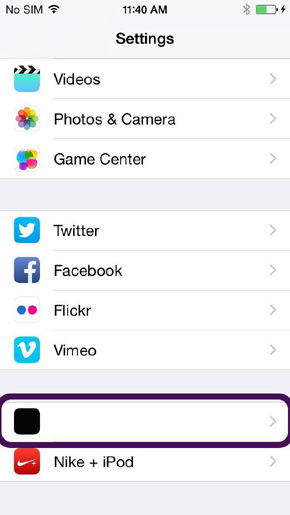

Hacking Teamのスパイウェアがデバイスに忍び込んでいるかは、iOSの一般設定上で名前が空欄になっているアプリを探すことで確認できる。また、iOSの「設定」→「一般」→「キーボード」→「キーボード」にて、自分でインストールしたキーボードだけがデバイス上で設定されているかどうか、からも判断できる。

関連記事

Lookout、LINEからデータを搾取するモバイルマルウェアを発見――標的はAndroid

Lookout、LINEからデータを搾取するモバイルマルウェアを発見――標的はAndroid

Lookoutは、無料通話・メールアプリ「LINE」のデータを搾取するモバイルマルウェアを発見した。標的はAndroid搭載スマートフォン。 “BYOD”だとiPhoneでも危ない?――Lookoutに聞く、モバイルセキュリティの落とし穴

“BYOD”だとiPhoneでも危ない?――Lookoutに聞く、モバイルセキュリティの落とし穴

iPhoneのアプリはApp Storeから入手するため、Android端末で多く起こりがちな不正アプリによるセキュリティの脅威にさらされる可能性は低いとされてきた。しかし、必ずしも「iPhone=安全」ではないという。 特許技術でマルウェアを“予知”できる――モバイルに特化した「Lookout」の強み

特許技術でマルウェアを“予知”できる――モバイルに特化した「Lookout」の強み

個人情報の搾取、マルウェア、盗難、モバイル端末の乗っ取りなど、スマートフォンを標的にした脅威は増え続けている。モバイルに特化したサービスを提供しているLookoutは、どのように対処していくのだろうか。日本法人の大須賀社長に聞いた。 Lookoutのスマートフォン紛失に関する調査結果――5人に1人以上が紛失を経験

Lookoutのスマートフォン紛失に関する調査結果――5人に1人以上が紛失を経験

Lookoutは、スマートフォン保有者1000人を対象とした「日本のスマートフォン紛失にまつわる事情」を発表。約45%がスマートフォンの紛失を経験し、データ回収に支払ってもいいと思う金額については44%が「5万円」と回答している。 KDDI、スマートフォンの紛失・盗難対策として「Lookout for au」を提供開始

KDDI、スマートフォンの紛失・盗難対策として「Lookout for au」を提供開始

KDDIは、auスマートフォン向けにセキュリティソフト「Lookout for au」を提供開始。auスマートパス会員などにはお客さまセンターのオペレーターが位置検索や遠隔ロックを行う。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 「Pixel 10a」は何が進化した? 「Pixel 9a」「Pixel 10」とスペックを比較 “aシリーズ初”の機能も (2026年02月19日)

- 「Google Pixel 10a」発表 ディスプレイを強化、アウトカメラがフラットに 4色を実機でチェック (2026年02月19日)

- 「Appleよ、これが『Air』の正解だ」 HONORから「Magic8 Pro Air」登場 (2026年02月18日)

- 「dカード GOLD」に見る“Amazonプライム的”な顧客獲得手法 ドコモ経済圏の粘着性を読み解く (2026年02月17日)

- 新AEON Pay×WAON POINTを徹底攻略 「ポイント二重取り」や「毎月10日の5%還元」に注目 (2026年02月17日)

- 「ジェミニ」か「ジェミナイ」──Geminiの正しい読み方は? Google Japanが改めて告知 (2026年01月21日)

- ソフトバンクが「RCS」を2026年春に開始 Y!mobileやLINEMOでも利用可能に (2026年02月19日)

- 「Suicaのペンギン」卒業騒動にまつわる背景と誤解 JR東日本に聞いた (2025年11月14日)

- 「Pokemon GO Fest:東京」は楽天モバイルも対策 目玉の「ミュウツー」は古参ファン“胸熱”な登場に? (2026年02月19日)

- 今買うべきは「Pixel 9a」「Pixel 9」のどちらか、実機で検証 決め手はカメラも価格が悩ましい (2025年04月10日)