ロンドンで見た世界の最新NFC事情――新技術「HCE」と公共交通機関の進展に注目(1/2 ページ)

以前にMobile World Cogress 2014での取材で見えてきた「NFC」の最新事情についてまとめたが(→NFC+SEは必須事項ではない――「モバイルペイメントの次」に向けて動き出した携帯業界)、それまで遅々として進まなかったNFCの普及がここにきて急速に進みつつある印象を受ける。今回、6月にロンドンで開催された「NFCP Global」という会議に参加する機会を得たが、このイベントでの関係者との意見交換ならびに、筆者が過去半年にわたって取材してきたNFCの今を紹介する。

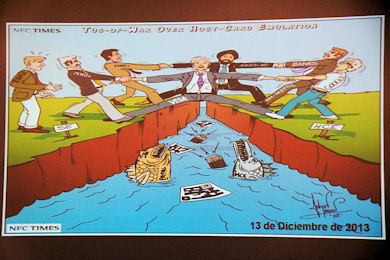

NFCの歴史は「足の引っ張り合い」の歴史

スマートフォンやICカードを非接触の読み取り機にかざして決済を行ったり、公共交通機関を利用したりできる「タップ&ペイ」の仕組み。これを実現しているコアがNFC(Near Field Communication)という近距離無線通信技術と、個人の識別情報や電子マネーの課金情報を安全に保持するためのセキュリティチップの存在だ。スマートフォンに搭載されているセキュリティチップは特に「セキュアエレメント(SE)」などと呼ばれている。

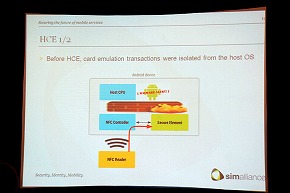

スマートフォンにおけるSEの興味深い点は、スマートフォンを専用リーダーにかざしてNFC通信を行う際、リーダー端末とSEが直接通信を行い、スマートフォンに搭載されたプロセッサは直接通信に関与しないところだ。そのため、仮にスマートフォンのモバイルOSにマルウェアのようなソフトウェアが混入したとしても、SE自身のデータは保護されているため、盗聴やデータの改ざんは難しい。このハードウェアで提供されるSEが、NFCにおける“タップ&ペイ”のポイントだといえる。

すべてのセキュアな情報やアプリはSEに記録され、これを場面によって適時使い分けることで「1つの端末で複数の用途で用いることができる」ようになる。このように複数のアプリを集中管理できるような仕組みを「モバイルウォレット(Mobile Wallet)」などと呼び、日本では「おサイフケータイ」のような名称でサービスが提供されている。

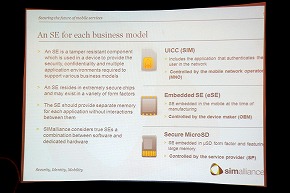

ここで問題となるのは「誰がSEを管理するのか?」という点だ。SEを管理するということはすなわち「すべてのNFCを使ったサービスの窓口になる」ことを意味する。スマートフォンへのSEの搭載方式は大きく分けて3つある。1つが、日本でもおサイフケータイの形で提供が行われている、SEを携帯本体に組み込む「eSE(Embedded Secure Element)方式」。2つめがUICCと呼ばれるSIMカードのセキュア領域を使う方式で「SIM方式」、最後の3つめが、SDカードなどの外部媒体を使う方式で「SDカード方式」などと呼ばれる。eSE方式を選択した場合は主に端末メーカーが、SIM方式を選択した場合は携帯キャリアが、SDカード方式を選択した場合はサービスを提供する事業者がそれぞれ主導権を握る形となる。

タップ&ペイにおけるNFC普及の歴史をひも解くと、この異なるSEの搭載方式の採用で事業者間の綱引きが行われ、悪くいうと足の引っ張り合いを繰り返してきた話に帰結する。代表的なものがGoogleと米国の携帯キャリアの争いで、Googleが「Google Wallet」を発表してeSE方式でのNFCサービス展開に取り組むと、Sprintを除く米国の携帯キャリア連合は同サービスに対応した端末の取り扱いを拒否し、Google Walletの拡大阻止に動いている。

後にこの携帯キャリア連合である「ISIS(アイシス)」は、SIM方式の「ISIS Wallet」を2013年末に全米ローンチしている。Google WalletローンチからISIS Walletがスタートするまで2年半近い歳月が経過しているが、いまだ筆者は(関係者によるデモを除いて)米国でスマートフォンを使ったタップ&ペイによるサービスを利用している米国人を見たことがない。両者で駆け引きが行われていた間、インフラ整備を除いてサービスがほとんど立ち上がっていないのが現状だ。

「HCE」を中心に再び回り出すNFCの世界

詳細は前回のリポートを参照してほしいが、こうした状況を一変させる新技術として突如出現し、にわかに注目を集めているのが「HCE(Host Card Emulation)」だ。GoogleがeSE方式のNFCに代わりプッシュする技術で、Androind 4.4以降の環境で利用できる。だが実はHCE自体はSimplyTappが開発した技術であり、すでにAndroid以外での実装も行われている。そのため、HCE最初の商用事例はカナダのレストランチェーン「Tim Hortons」がBlackBerryユーザー向けに提供したサービスだったりする。

HCEはSE搭載を必要とせず、仕様自体がオープンなので、これまでメーカー各社が独自実装する必要があったNFCの「カードエミュレーション(CE)」機能を簡単に搭載できる点がメリットとなっている。つまりスマホと簡単におサイフケータイ化できるようになる。HCE発表後、すぐにMasterCardやVisaが同技術を支持する声明を出したり、NFC標準化団体であるNFC ForumがGoogleとの協業を表明するなど、早くも主役に踊り出た印象がある。

実際、筆者は3月中旬に香港でのCartes Asia、4月下旬にモナコでのWIMA Monaco、5月上旬にラスベガスでのCartes AmericaといったNFCやICカード関連のカンファレンスを巡ってきたが、どこでも「HCE」が話題の中心であり、HCEというキーワードを耳にしない日はなかった。実際、(現状でNFC機能を搭載しない)iPhone以外のNFC対応端末ではすべてHCEが利用できる可能性があるわけで、これまでサービス展開に苦労していた事業者にとっては注目に値する技術だ。

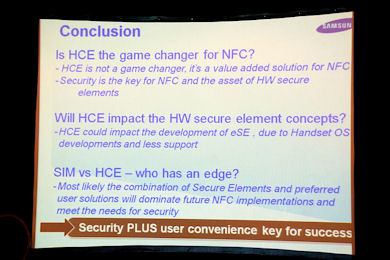

ただし、HCEに対する期待度はベンダーや人によって大きく異なるようで、「高度なセキュリティを必要としないクーポンやメンバーカードでは有効」という限定利用を想定するケースが多い一方で、「電子マネーやクレジットカードとの連携も可能なサービス」という事例も多く出てきており、実際のHCEの適用範囲は思った以上に広がっている。ただ共通するのは「HCEは付加価値を提供するサービスであり、NFCを置き換えるものではない。従来のハードウェアを使ったSE方式とともにNFCの市場拡大や展開ペースを加速する技術」と考えられている点だ。

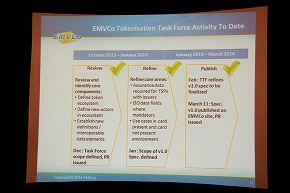

HCEの可用性を高める「トークナイゼーション(Tokenization)」

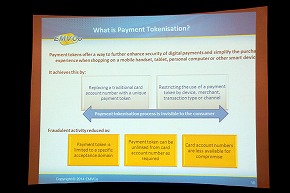

HCEと並び、最近モバイルペイメントの世界で注目を集める「トークナイゼーション(TokenisationもしくはTokenization)」という仕組みがある。PCI DSSで定義されるデータセキュリティ技術の仕様で、チップ入りクレジットカード(EMV)でも利用されている認証方式だ。クレジットカードで決済を行う場合など、通常はカードリーダーに通したり、Webページに入力することで、相手にカード番号や有効期限を伝えて決済の問い合わせをする。この場合、素のデータがそのまま相手に渡る形になるため、セキュリティを高めるために通信の暗号化が行われる。ただし番号が漏えいしてしまえばそれまでで、新しい番号でクレジットカードを再発行してもらう以外に手はない。

オンラインペイメントや非接触通信による決済など、直接カード番号をさらさずに済む支払いにおいて、カード番号を隠して一時的に利用できる「トークン」を発行し、これで決済を行う「トークナイゼーション」という仕組み。現在仕様が固まった直後の段階で、今後順次導入が進んでいくと思われる

オンラインペイメントや非接触通信による決済など、直接カード番号をさらさずに済む支払いにおいて、カード番号を隠して一時的に利用できる「トークン」を発行し、これで決済を行う「トークナイゼーション」という仕組み。現在仕様が固まった直後の段階で、今後順次導入が進んでいくと思われるそこでダイレクトにクレジットカード番号を伝えず、別の文字列に組み替えたデータを「トークン(Token)」として相手に渡し、これを受けた相手がバックエンドでセンター側に照合を行い、その正当性を確認して決済処理を行う仕組みを「トークナイゼーション」という。トークン自体は例えば「2時間」など有効期限が設定されており、仮にトークンが盗まれても被害は限定的だ。しかもトークン自体が一定周期で変化するため、安全性がより高まる。

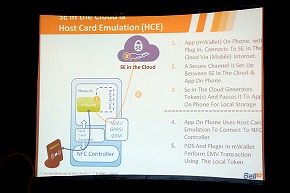

前回のMWCのリポートでも触れているが、このトークナイゼーションという仕組みはHCEとの相性がいい。HCEではハードウェアのセキュアエレメント(SE)を使わないため、データはソフトウェアで保持する必要がある。Android OSなど汎用OSとは別のプロセッサで管理されるセキュア領域を確保しておき、ここでセキュアアプリを動かす形で運用する。

一般に、HCEは「Secure Element in the Cloud」の名称で呼ばれるように、SEのようなセキュアデータやアプリの実体はクラウド(サーバ)上に存在している。スマートフォンを非接触リーダーにかざすなど、NFC通信要求が発生した場合、プロセッサがサーバ側に問い合わせて暗号化通信を行う。ただしこれはオンライン状態であることが前提となり、人が多い場所や建物内で通信が難しい場所などではHCEが利用できないことになってしまう。セキュアデータをスマートフォン端末内で(ソフトウェア的に)保持すればオフライン処理も可能だが、そうなるとセキュリティ的に不安がある。そこで登場するのがトークナイゼーションで、HCE利用時に“一時的に”保管するセキュアデータを「トークン」で代用することで安全性を保ちつつ、場合によってはオフラインでの利用も可能になる。

トークンの管理やサーバとの安全性の高い通信の仲介など、汎用OSとは別な形で管理されるスマートフォン内のセキュアな領域は「Trusted Execution Environment(TEE)」と呼ばれ、スマートカードの記録方式の標準を定めるGlobalPlatformによって定義されている。TEEのメリットは、アプリ管理の一元化にある。例えば「モバイルウォレット」を実現しようとした場合、ハードウェアベースのSEを使ったサービスを収容しようとすると、「スマートフォン向けのアプリ」「SE内に搭載されるセキュアなアプリ」という形で2つのアプリが分離してしまう。ところがTEEを使うことで、プロセッサで管理される隔離エリアにソフトウェア的にセキュア領域が確保されるため、アプリの連携が非常にスムーズになる。ハードウェアSEを利用しなくても問題ない高いセキュリティレベルの要求されないアプリの場合、このTEEを使うと開発のハードルも下がるため、よりNFCを利用したサービスが拡大する可能性があるというわけだ。

関連キーワード

NFC(Near Field Communication) | スマートフォン | Google | トークン | クレジットカード | 携帯電話事業者 | 公共交通機関 | Google Wallet | おサイフケータイ | Android | 電子マネー | 暗号化 | ICカード | モバイルOS | MWC 2014 | BlackBerry | クラウドコンピューティング | データセキュリティ | MasterCard | PCI DSS | Samsung | VISAインターナショナル

関連記事

Mobile World Congress 2014:NFC+SEは必須事項ではない――「モバイルペイメントの次」に向けて動き出した携帯業界

Mobile World Congress 2014:NFC+SEは必須事項ではない――「モバイルペイメントの次」に向けて動き出した携帯業界

グローバル市場での普及が課題となっているNFCの決済サービス。背景にはセキュアエレメント(SE)の実装方式による業界内の対立構造があったが、さまざまな決済サービスが登場したことで業界全体が方針転換を図っている。 カナダにみるNFCとモバイルペイメントの最新事情――北米は業界トレンドのリーダーになれるか?

カナダにみるNFCとモバイルペイメントの最新事情――北米は業界トレンドのリーダーになれるか?

日本では当たり前になりつつある「おサイフケータイ」だが、海外では国によって利用できるサービスや規格などが大きく異なる。今回はカナダのオンタリオ州政府の招待により、トロント周辺エリアでNFC/モバイルペイメント技術に取り組む各社と、現地での最新事情を取材した。 スマートフォンだけで韓国を生きていけるか?:NTTドコモの「モバイルCashbee」をソウルで使う

スマートフォンだけで韓国を生きていけるか?:NTTドコモの「モバイルCashbee」をソウルで使う

韓国版“おサイフケータイ”がドコモのスマートフォンで使えるようになった。ならば、ソウルで使い勝手をチェックするしかない(大義名分)。 チャージはクレカで:ドコモのNFC対応スマホが韓国の電子マネー「cashbee」に対応

チャージはクレカで:ドコモのNFC対応スマホが韓国の電子マネー「cashbee」に対応

韓国で普及しているプリペイド型電子マネー「cashbee」のモバイルアプリが、ドコモのNFC(TypeA/B)対応スマホをサポート。おサイフケータイと同じように、韓国でもかざして決済が行える。 Mobile World Congress 2013:国をまたぎ、キャリアを超えて使えるように――FeliCaとNFC、相互運用の現状

Mobile World Congress 2013:国をまたぎ、キャリアを超えて使えるように――FeliCaとNFC、相互運用の現状

対応、非対応の端末が混在し、国をまたいだサービスの利用ができないなど課題も多いNFC/FeliCa関連サービス。こうした課題の解消に向けたソリューションが登場し始めている。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- キャンドゥで330円の「U字ケーブル スタンド付 Type-C」を試す 曲がったプラグはスマホを充電しながら持つ際に便利 (2026年02月28日)

- NXTPAPER搭載で目に優しいスマホ、TCLの「NXTPAPER 70 Pro」登場 (2026年03月01日)

- 小型ハイエンド「Xiaomi 17」や最上位「Xiaomi 17 Ultra」海外発表 回転リングを備えるライカのスマホ「Leitzphone」も (2026年03月01日)

- ドコモ販売ランキング:「iPhone 16」が急上昇、「iPhone 17」「Xperia 10 VII」も人気【2026年1月】 (2026年02月28日)

- KDDI、NTTドコモも端末の買い換えで利用料を設定するも免除アリ――総務省の愚策が新たな「歪み」を生み出す結果に (2026年03月01日)

- ポケモンとYahoo! JAPANが30周年コラボ LINEも特別デザインに 検索画面に“赤・緑の3匹”が登場する演出も (2026年02月27日)

- モバイルSuicaがいつの間にか“ゴールデン”に そして忘れられる“車窓” (2026年02月27日)

- 「Leitzphone」と「Xiaomi 17 Ultra」の違いを実機で検証 物理ズームリングがもたらす“ライカ体験”の真価 (2026年03月01日)

- 「iPhoneのシェアの高いスマホ市場」に異変!? ショップ店員に聞く「Androidスマホ人気」の実情 (2026年02月27日)

- 「Pixel 10a」は何が進化した? 「Pixel 9a」「Pixel 10」とスペックを比較 “aシリーズ初”の機能も (2026年02月19日)